Loading... # **一、竞赛内容分布** 模块A:网络构建与无线网络勘测(100%) # **二、竞赛时间** 竞赛时间为3个小时。 # **三、竞赛注意事项** 1. 竞赛所需的硬件、软件和辅助工具由ICT教研室统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信等进入赛场。 2. 请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。 3. 操作过程中,需要及时保存设备配置。比赛结束后,所有设备保持运行状态,不要拆动硬件连接。 4. 比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。 5. 裁判以各参赛队伍提交的竞赛结果文档为主要评分依据。所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。 **四、竞赛结果文件的提交** 按照题目要求,提交符合模板的WORD文件以及对应的PDF文件(利用Office Word另存为pdf文件方式生成pdf文件)和设备配置文件。 # **网络规划与实施** **注意事项** l 考生在PC机上通过SecureCRT软件配置网络设备,软件已经安装在电脑中。 l 竞赛结果文件的制作请参考U盘“答题卡”文件夹中的“交换路由无线网关设备配置答题卡.docx”“云平台服务器配置答题卡.docx”。请注意排版,文档排版得分将计入总成绩。 []()**设备及文档列表** 本竞赛中所使用的网络设备及线缆如表1所示: **表****1****设备列表** | 序号 | **类别** | **设备** | **厂商** | **型号** | **数量** | | ------ | ---------- | ---------------- | ---------- | -------------------- | ---------- | | 1 | 硬件 | 出口网关 | 锐捷 | RG-EG3210 | 2台 | | 2 | 硬件 | 路由器 | 锐捷 | RG-RSR10-X | 2台 | | 6 | 硬件 | 三层交换机 | 锐捷 | RG-S5310-24GT4XS | 2台 | | 7 | 硬件 | 二层接入交换机 | 锐捷 | RG-S2910-24GT4XS-E | 2台 | | 8 | 硬件 | 无线控制器 | 锐捷 | RG-WS6008 | 1台 | | 9 | 硬件 | 无线AP | 锐捷 | RG-AP840-I | 1台 | | 10 | 硬件 | 电源适配器 | 锐捷 | RG-E-120 | 1个 | | 13 | 软件 | 无线地勘系统 | 锐捷 | 无线地勘系统 | 1套 | 本竞赛中使用的设备参考资料如表2所示: **表****2****文档列表** | **序号** | **名称** | **位置** | | ---------- | ----------------------------------- | -------------------------- | | 1 | RG-RSR-X-28系列由器配置手册.pdf | PC机桌面上的“竞赛资料” | | 2 | RG-S5310系列交换机配置手册.pdf | | | 4 | RG-S2910系列交换机配置手册.pdf | | | 5 | RG-AC系列无线控制器配置手册.pdf | | | 6 | RG-AP系列无线接入点配置手册.pdf | | | 7 | RG-EG3210系列出口网关配置手册.pdf | | | 8 | 无线地勘系统用户手册.pdf | | 一、**云计算融合网络业务需求说明** 网络信息化项目规划与建设需求如下: 1、分公司通过专线可与访问总公司,实现有线无线融合网络互联互通; 2、机构间部署链路加密功能实现安全可靠的数据传输; 3、机构局域网内部部署防环、防攻击、数据负载均衡等相关策略,确保局域网业务安全、可靠; 二、**网络拓扑说明** 企业信息化建设方案拓扑图如下图所示,相关说明如下: 1、 一台EG3210编号EG1用作总公司出口; 2、 一台EG3210编号EG2,用作分公司出口; 3、 两台S5310编号为S1和S2,用作分公司核心交换机; 4、 一台S2910交换机编号为S3,用作总公司接入交换机; 5、 一台S2910交换机编号为S4,用作分公司接入交换机; 6、 一台WS6008无线控制器编号AC,用作分公司的无线控制器 7、 一台AP840编号为AP作为分部的无线接入点; 8、 一台RSR10编号为R1,连接总公司与分公司的专线设备。 9、 一台RSR10编号为R2,作为运营商设备。  三、**网络拓扑连线要求与说明** 设备互联规范主要对各种网络设备的互联进行规范定义,在项目实施中,如用户无特殊要求,应根据规范要求进行各级网络设备的互联,使网络结构清晰明了,方便后续的维护。如下“表1-8网络物理连接表”。 表1-8网络物理连接表 | **源设备名称** | **设备接口** | **接口描述** | **目标设备名称** | **设备接口** | | ---------------- | -------------- | ---------------------- | ------------------ | -------------- | | S1 | Gi0/1 | Connect_To_S3_Gi0/23 | S3 | Gi0/23 | | S1 | Gi0/22 | Connect_To_S2_Gi0/22 | S2 | Gi0/22 | | S1 | Gi0/23 | Connect_To_S2_Gi0/23 | S2 | Gi0/23 | | S1 | Gi0/24 | Connect_To_EG1_Gi0/1 | EG1 | Gi0/1 | | S2 | Gi0/1 | Connect_To_S3_Gi0/24 | S3 | Gi0/24 | | S2 | Gi0/22 | Connect_To_S1_Gi0/22 | S1 | Gi0/22 | | S2 | Gi0/23 | Connect_To_S1_Gi0/23 | S1 | Gi0/23 | | S2 | Gi0/24 | Connect_To_EG1_Gi0/2 | EG1 | Gi0/2 | | S3 | Gi0/23 | Connect_To_S1_Gi0/1 | S1 | Gi0/1 | | S3 | Gi0/24 | Connect_To_S2_Gi0/1 | S2 | Gi0/1 | | S3 | Gi0/1 | Connect_To_PC1 | PC1 | | | S3 | Gi0/11 | Connect_To_PC2 | PC2 | | | S4 | Gi0/1 | Connect_To_AP_Gi0/1 | AP | Gi0/1 | | S4 | Gi0/24 | Connect_To_AC_Gi0/1 | AC | Gi0/1 | | EG1 | Gi0/1 | Connect_To_S1_Gi0/24 | S1 | Gi0/24 | | EG1 | Gi0/2 | Connect_To_S2_Gi0/24 | S2 | Gi0/24 | | EG1 | Gi0/3 | Connect_To_R1_Gi0/0 | R1 | Gi0/0 | | EG1 | Gi0/6 | Connect_To_R2_Gi0/0 | R2 | Gi0/0 | | EG2 | Gi0/1 | Connect_To_AC_Gi0/2 | AC | Gi0/2 | | EG2 | Gi0/2 | Connect_To_R1_Gi0/1 | R1 | Gi0/1 | | EG2 | Gi0/6 | Connect_To_R2_Gi0/1 | R2 | Gi0/1 | | AC | Gi0/1 | Connect_To_S4_Gi0/24 | S4 | Gi0/24 | | AC | Gi0/2 | Connect_To_EG2_Gi0/1 | EG2 | Gi0/1 | | R1 | Gi0/0 | Connect_To_EG1_Gi0/3 | EG1 | Gi0/3 | | R1 | Gi0/1 | Connect_To_EG2_Gi0/2 | EG2 | Gi0/2 | | R2 | Gi0/0 | Connect_To_EG1_Gi0/6 | EG1 | Gi0/6 | | R2 | Gi0/1 | Connect_To_EG2_Gi0/6 | EG2 | Gi0/6 | **表** **1- 9 网络设备名称表** | **拓扑图中设备名称** | **配置主机名称(hostname名)** | | ---------------------- | -------------------------------- | | S1 | ZB-Core-Switch-S5310-01 | | S2 | ZB-Core-Switch-S5310-02 | | S3 | ZB-Access-Switch-S2910 | | S4 | FB-Access-Switch-S2910 | | R1 | FB-Special-Line-Router | | R2 | ISP-Telecom-Router | | AC | FB-Wireles-Control-WS6008 | | EG1 | ZB-Egress-Gateway-EG3210 | | EG2 | FB-Egress-GatewayEG3210 | | AP | FB-Access-Point-AP840 | **表** **1- 10 IPv4地址分配表** | **设备名称** | **接口或VLAN** | **VLAN名称** | **二层或三层规划(XX现场提供)** | **说明** | | -------------- | ---------------- | ------------------- | ---------------------------------- | ---------- | | S1 | Gi0/1 | | Trunk | | | VLAN110 | Office | 192.XX.10.253/24 | 办公部 | | | VLAN120 | Product | 192.XX.20.252/24 | 生产部 | | | VLAN1100 | Manage | 192.XX.100.252/24 | 设备管理 | | | Gi0/22 | | Trunk | AG1 | | | Gi0/23 | | Trunk | | | | Gi0/24 | | 10.1.1.2/30 | | | | Loopback0 | | 10.0.1.2/32 | | | | S2 | Gi0/1 | | Trunk | | | VLAN110 | Office | 192.XX.10.252/24 | 办公部 | | | VLAN120 | Product | 192.XX.20.253/24 | 生产部 | | | VLAN1100 | Manage | 192.XX.100.253/24 | 设备管理 | | | Gi0/22 | | Trunk | AG1 | | | Gi0/23 | | Trunk | | | | Gi0/24 | | 10.1.1.6/30 | | | | Loopback0 | | 10.0.1.3/32 | | | | S3 | VLAN110 | Office | Gi0/1至Gi0/10 | 办公部 | | VLAN120 | Product | Gi0/11至Gi0/20 | 生产部 | | | VLAN1100 | Manage | 192.XX.100.1/24 | 设备管理 | | | Gi0/23 | | Trunk | | | | Gi0/24 | | Trunk | | | | S4 | VLAN210 | Wireless | | 无线用户 | | VLAN220 | APManage | Gi0/1至Gi0/10 | 管理AP | | | VLAN2100 | Manage | 193.XX.100.1/24 | 设备管理 | | | Gi0/24 | | Trunk | | | | AC | Gi0/1 | | Trunk | | | Gi0/2 | | 10.2.1.2/30 | | | | VLAN210 | Wireless | 193.X.10.254/24 | 无线用户 | | | VLAN220 | APManage | 193.X.20.254/24 | 管理AP | | | VLAN2100 | Manage | 193.XX.100.254/24 | 设备管理 | | | Loopback0 | | 10.0.2.3/32 | | | | EG1 | Gi0/1 | | 10.1.1.1/30 | | | Gi0/2 | | 10.1.1.5/30 | | | | Gi0/3 | | 10.1.1.9/30 | | | | Gi0/6 | | 41.128.118.1/29 | | | | Loopback0 | | 10.0.1.1/32 | | | | EG2 | Gi0/1 | | 10.2.1.1/30 | | | Gi0/2 | | 10.2.1.5/30 | | | | Gi0/6 | | 58.198.17.1/29 | | | | Loopback0 | | 10.0.2.1/32 | | | | R1 | Gi0/0 | | 10.1.1.10/30 | | | Gi0/1 | | 10.2.1.6/30 | | | | Loopback10 | | 10.0.1.4/32 | OSPF110 | | | Loopback20 | | 10.0.2.2/32 | OSPF120 | | | R2 | Gi0/0 | | 41.128.118.6/29 | | | Gi0/1 | | 58.198.17.6/29 | | | | Loopback0 | | 8.8.8.8/32 | | | 一、**设备基础信息配置** **1、设备****命名规范****和****设备的****基础****信息** Ø 根据总体规划内容,将所有的设备根据命名规则修订设备名称; Ø 依据设备的总体规划物流连接表,配置设备的接口描述信息。 **2、网络设备安全技术** Ø 为所有的网络设备开启SSH服务端功能,用户名为admin,使用明文密码为GzcccSkills627,特权密码为Skills627; ``` username admin password GzcccSkills627 //设置用户名和密码 enable password Skills627 //设置特权模式进入密码 crypto key generate rsa //生成SSH的私钥,一生成,SSH就开启 line vty 0 4 //同时允许5个虚拟终端登陆进行配置 login local //开启远程登录用户名及密码验证 ``` 二、**网络搭建与网络冗余备份方案部署** 1. **虚拟局域网及IPv4地址部署** 为了减少广播,需要规划并配置VLAN。具体要求如下: Ø 配置合理,Trunk链路上不允许不必要VLAN的数据流通过; ``` 交换机上有那些VLAN通过就划哪些 switchport trunk allowed vlan only 110,120,1100 //仅允许Vlan110,120,1100通过端口 ``` Ø 为防止MAC地址攻击,在交换机S3上使用端口安全, 接入纵断的每个端口只允许的最大安全MAC 地址数为1,当超过设定MAC地址数量的最大值时,丢弃数据包并记录日志。 看接口接的VLAN,S3的vlan110和120接了G0/1-20因此需要开启这些端口的安全 ``` 看接口接的VLAN,S3的vlan110和120接了G0/1-20因此需要开启这些端口的安全 S3 Interface range g0/1-20 //进入G0/1-20端口 Switchport port-security //开启端口安全 Switchport port-security maximum 1 //设置最大MAC地址只允许1个 Switchport port-security violation restrict //potect(保护模式,丢弃数据包,不记录日志)restrict(记录日志)shutdown(直接关闭端口) ``` Ø 根据上述信息及表1-9、表1-10,在各设备上完成VLAN配置和端口分配以及IPv4地址。 ``` S3 ip route 0.0.0.0 0.0.0.0 192.168.100.254 S4 ip route 0.0.0.0 0.0.0.0 193.168.100.254 ``` 2. **局域网****环路规避方案部署** 为了规避网络末端接入设备上出现环路影响全网,要求在总公司接入设备S1,S2,S3进行防环处理。具体要求如下: Ø 接口开启BPDU防护不能接收bpduguard报文; ``` S3 Interface range g0/1-20 Spanning-terr bpduguard enable S1 Interface range g0/1-20 Spanning-terr bpduguard enable S2 Interface range g0/1-20 Spanning-terr bpduguard enable ``` Ø 连接终端的所有端口配置为边缘端口; ``` S1 Interface range g0/1-20 spanning-tree portfast S2 Interface range g0/1-20 spanning-tree portfast S3 Interface range g0/1-20 spanning-tree portfast ``` 在交换机S1、S2上配置DHCP中继,对VLAN110、VLAN120内的用户进行中继,使得总部PC1、PC2用户使用DHCP Relay方式获取IP地址。具体要求如下: Ø DHCP服务器搭建于EG1上,VLAN110地址池命名为Office,VLAN120地址池命名为Product ,DHCP对外服务使用loopback 0地址; ``` EG1 service dhcp \\开启DHCP服务 ip dhcp pool Office \\创建一个名为Office的地址池 network 192.8.10.0 255.255.255.0 \\dhcp分配出去的网段 default-router 192.8.10.254 \\设置默认网关 ip dhcp pool Product \\创建一个名为Product的地址池 network 192.8.20.0 255.255.255.0 \\dhcp分配出去的网段 default-router 192.8.20.254 \\设置默认网关 ``` Ø 为了防御从非法 DHCP 服务器获得的地址会和其他正常用户产生地址冲突,同时禁止用户私设IP地地址,要求在S3启用DHCP-Snooping; ``` S3 ip dhcp snooping \\开启dhcp snooping功能 interface range g0/23-24 ip dhcp snooping trust \\将端口配置为信任端口 ``` 3. **MSTP及VRRP部署** 在本部交换机S1、S2上配置MSTP防止二层环路;要求VLAN110、数据流经过S1转发,VLAN120、VLAN1100数据流经过S2转发,S1、S2其中一台宕机时均可无缝切换至另一台进行转发。所配置的参数要求如下: Ø region-name为Skills; Ø revision版本为1; Ø 实例10,包含VLAN110; Ø 实例20,包含VLAN120,VLAN1100; ``` S2 Spanning-tree //开启生成树 Spanning-tree mst configuration Revision 1 Name Skills Instance 10 vlan 110 Instance 20 vlan 120,1100 S1 Spanning-tree //开启生成树 Spanning-tree mst configuration Revision 1 Name Skills Instance 10 vlan 110 Instance 20 vlan 120,1100 S3 Spanning-tree Spanning-tree mst configuration Revision 1 Name Skills Instance 10 vlan 110 Instance 20 vlan 120,1100 ``` Ø S1作为实例10中的主根,S2作为实例10的从根; Ø S2作为实例20中的主根,S1作为实例20的从根; Ø 主根优先级为8192,从根优先级为16384; ``` S1 Spanning-tree mst 10 priority 8192 Spanning-tree mst 20 priority 16384 S2 Spanning-tree mst 20 priority 8192 Spanning-tree mst 10 priority 16384 ``` Ø 为提升冗余性,交换机S1与S2之间的2条互联链路(Gi0/22、Gi0/23)配置二层链路聚合,采取LACP动态聚合模式. ``` S2 Int range g0/22-23 Port-group 1 mode active Exit Int aggregateport 1 Switchport mode trunk Switchport trunk allowed vlan only 110,120,1100 S1 Int range g0/22-23 Port-group 1 mode active Exit Int aggregateport 1 Switchport mode trunk Switchport trunk allowed vlan only 110,120,1100 ``` Ø 在S1和S2上配置VRRP,实现主机的网关冗余。所配置的参数要求如表1-11; Ø S1、S2各VRRP组中高优先级设置为254,低优先级设置为200。 ``` S1: Int vlan 110 Vrrp 10 ip 192.8.10.254 Vrrp 10 priority 254 Int vlan 120 Vrrp 20 ip 192.8.20.254 Vrrp 20 priority 200 Int vlan 1100 Vrrp 100 ip 192.8.100.254 Vrrp 100 priority 200 S2: Int vlan 110 Vrrp 10 ip 192.8.10.254 Vrrp 10 priority 200 Int vlan 120 Vrrp 20 ip 192.8.20.254 Vrrp 20 priority 254 Int vlan 1100 Vrrp 100 ip 192.8.100.254 Vrrp 100 priority 254 ``` **表 1-11 S3和S4的VRRP参数表** | VLAN | VRRP备份组号(VRID) | VRRP虚拟IP | | ---------- | ---------------------- | ---------------- | | VLAN110 | 10 | 192.XX.10.254 | | VLAN120 | 20 | 192.XX.20.254 | | VLAN1100 | 100 | 192.XX.100.254 | 4. **路由协议部署** 总公司与分公司均使用OSPF协议组网,运营商不维护EG1/EG2局域网内部网段。具体要求如下: ``` 给S3&S4设置网关: S3(config)#ip route 0.0.0.0 0.0.0.0 192.168.100.254 S4(config)#ip route 0.0.0.0 0.0.0.0 193.168.100.254 ``` Ø S1、S2、EG1、R1间运行OPSF,进程号为110,规划多区域; Ø S1、S2、EG1间规划为区域10,EG1、R1间规划为区域0。 ``` S1 router ospf 110 router-id 10.0.1.2 network 192.8.10.0 0.0.0.255 area 10 network 192.8.20.0 0.0.0.255 area 10 network 192.8.100.0 0.0.0.255 area 10 network 10.0.1.2 0.0.0.0 area 10 network 10.1.1.2 0.0.0.0 area 10 S2 router ospf 110 router-id 10.0.1.3 network 192.8.10.0 0.0.0.255 area 10 network 192.8.20.0 0.0.0.255 area 10 network 192.8.100.0 0.0.0.255 area 10 network 10.0.1.3 0.0.0.0 area 10 network 10.1.1.6 0.0.0.0 area 10 EG1 router ospf 110 router-id 10.0.1.1 network 10.1.1.1 0.0.0.0 area 10 network 10.1.1.5 0.0.0.0 area 10 network 10.1.1.9 0.0.0.0 area 0 network 10.0.1.1 0.0.0.0 area 10 R1 router ospf 110 network 10.1.1.10 0.0.0.0 area 0 network 10.0.1.4 0.0.0.0 area 0 Router ospf 120 Network 10.2.1.6 0.0.0.0 area 0 Network 10.0.2.2 0.0.0.0 area 0 ``` Ø AC、EG2、R1间运行OSPF,进程号为120,规划多区域; Ø AC、EG2间规划为区域20,EG2、R2间规划为区域0。 ``` AC1 router ospf 120 router-id 10.0.2.3 yes network 193.8.10.0 0.0.0.255 area 20 network 193.8.20.0 0.0.0.255 area 20 network 193.8.100.254 0.0.0.255 area 20 network 10.2.1.2 0.0.0.0 area 20 network 10.0.2.3 0.0.0.0 area 20 EG2 router ospf 120 router-id 10.0.2.1 network 10.2.1.1 0.0.0.0 area 20 network 10.2.1.5 0.0.0.0 area 0 network 10.0.2.1 0.0.0.0 area 20 ``` Ø 要求业务网段中不出现协议报文。 ``` S1 Router ospf 110 passive-interface vlan 110 passive-interface vlan 120 S2 Router ospf 110 passive-interface vlan 110 passive-interface vlan 120 AC1 Router ospf 120 passive-interface vlan 210 passive-interface vlan 220 ``` Ø 要求所有路由协议都发布具体网段; Ø 为了管理方便,需要发布Loopback地址; Ø 优化OSPF相关配置,以尽量加快OSPF收敛; ``` S1 interface g0/24 ip ospf network point-to-point interface vlan 1100 ip ospf network point-to-point S2 interface g0/24 ip ospf network point-to-point interface vlan 1100 ip ospf network point-to-point EG1 interface range g0/1-3 ip ospf network point-to-point AC interface g0/2 ip ospf network point-to-point interface range g0/1-2 ip ospf network point-to-point R1 interface range g0/0-1 ip ospf network point-to-point ``` Ø 重发布路由进OSPF中使用类型1。 ``` 在router OSPF 进程号110下重发布路由(引进路由)使用类型1 R1 redistribute ospf 120 metric-type 1 subnets 在router OSPF 进程号120下重发布路由(引进路由)使用类型1 R1 redistribute ospf 110 metric-type 1 subnets ``` 5. **出口安全防护与远程接入** Ø 出口网关上进行NAT配置实现总公司的内网终端可访问互联网,通过NAPT方式进行访问Internet,地址池名为nat_pool,地址范围:41.128.118.3-41.128.118.5; ``` EG1 interface g0/1 ip nat inside \\定义为内网接口 interface g0/2 ip nat inside \\定义为内网接口 interface g0/6 ip nat outside \\定义为外网接口 nexthop 41.128.118.6 \\设置下一跳 ip route 0.0.0.0 0.0.0.0 gigabitEthernet0/6(本地接口) 41.128.118.6(下一跳IP地址) \\配置默认路由(接口更稳定) ip nat pool nat_pool 41.128.118.3 41.128.118.5 netmask 255.255.255.248 \\定义转换的外网地址池(ISP提供的公网地址池) ``` Ø 出口网关上进行NAT配置实现分公司的内网终端可访问互联网,通过NAPT方式进行访问Internet,地址池名为nat_pool,地址范围:58.198.17.2-41.128.118.5; ``` EG2 interface g0/1 ip nat inside \\定义为内网接口 interface g0/6 ip nat outside \\定义为外网接口 nexthop 58.198.17.6 \\设置下一跳 ip route 0.0.0.0 0.0.0.0 gigabitEthernet0/6(本地接口) 58.198.17.6(下一跳IP地址) \\配置默认路由(接口更稳定) ip nat pool nat_pool 58.198.17.2-58.198.17.5 netmask 255.255.255.248 \\定义转换的外网地址池(ISP提供的公网地址池) ``` Ø 出口网关EG1上配置,使交换S1(192.XX.100.1)设备的SSH服务可以通过互联网被访问,将其地址映射至运营商线路上,映射地址为41.128.118.2,映射端口22222。 ``` EG1 router ospf 110 default-information originate metric-type 1 always \\强制通告;metric值为1。(不需要在本地配置默认路由,也可以广播到OSPF区域) ip nat inside source static tcp 192.168.100.1 22 41.128.118.2 22222 \\建立静态的IP地址和端口之间的映射关系 EG2 router ospf 120 default-information originate metric-type 1 \\引入缺省路由 是为别的运行相同路由协议的路由器引入缺省路由(默认路由)。 ssh -p 22222 -l admin 41.128.118.2 ``` 6. **无线网络基础部署** AC作为无线用户和无线FIT AP管理的DHCP服务器: S4 interface range gigabitEthernet 0/1-10 switchport mode trunk switchport trunk native vlan 220 \\修剪本征VLAN为220 switchport trunk allowed vlan only 210,220 \\只允许VLAN210,220通过 Ø 分公司使用AC作为无线用户和无线FIT AP管理的DHCP 服务器,VLAN210地址池名称为Wireless,VLAN220地址池名称为APManage。 ``` AC作为无线用户和无线FIT AP管理的DHCP服务器: S4 interface range gigabitEthernet 0/1-10 switchport mode trunk switchport trunk native vlan 220 \\修剪本征VLAN为220 switchport trunk allowed vlan only 210,220 \\只允许VLAN210,220通过 ``` Ø 创建分公司内网SSID 为 GzcccSkills_XX(XX现场提供),WLAN ID 为1,AP-Group为Gzccc,内网无线用户关联SSID后可自动获取VLAN210地址。 AC ``` AC service dhcp \\开启dhcp服务 ap-config 300d.9e84.5ff2 \\配置AP ap-name FB-Access-Point-AP840 \\修改AP的名字 wlan-config 1 GzcccSkills_xx \\创建WIFI号 ap-group Gzccc \\创建AP组 interface-mapping 1 210 \\将需要部署的wlan与vlan映射 ap-config FB-Access-Point-AP840 ap-config 300d.9e84.5ff2 ap-group Gzccc ``` Ø Fit AP统一采用本地转发模式; ``` AC tunnel local \\配置为本地转发 ``` 最后修改:2022 年 08 月 26 日 © 允许规范转载 赞 3 如果觉得我的文章对你有用,请随意赞赏

1 条评论

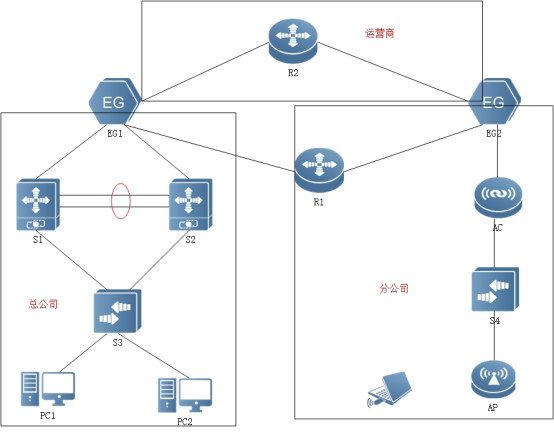

想想你的文章写的特别好