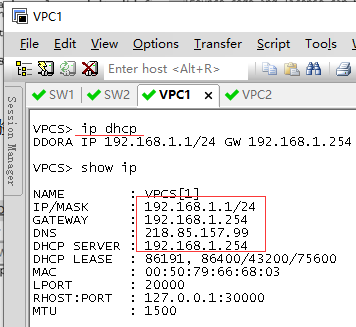

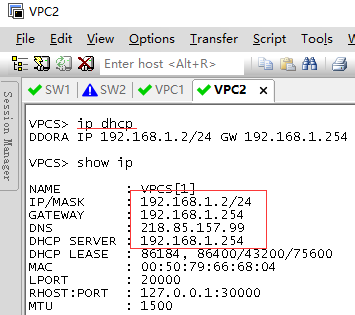

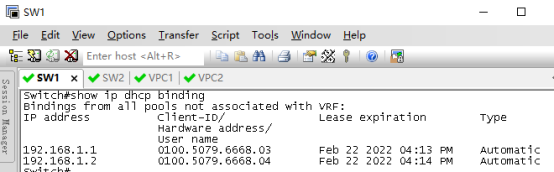

Loading... ## 实训目的 掌握DHCP基本工作原理。 掌握在锐捷交换机上配置DHCP Snooping(DHCP窥探)功能。 ## 实训背景 DHCP Snooping是 DHCP 的一种安全特性,主要应用在 交换机 上,作用是屏蔽接入网络中的非法的 DHCP 服务器 开启 DHCP Snooping 功能后,网络中的客户端只有从管理员指定的 DHCP 服务器获取 IP 地址。由于 DHCP 报文缺少认证机制,如果网络中存在非法 DHCP 服务器,管理员将无法保证客户端从管理员指定的 DHCP服务器获取合法地址,客户机有可能从非法 DHCP 服务器获得错误的 IP 地址等配置信息,导致客户端无法正常使用网络。启用 DHCP Snooping 功能后,必须将交换机上的端口设置为信任(Trust)和非信任(Untrust)状态,交换机 只转发信任端口的 DHCP OFFER/ACK/NAK报文,丢弃非信任端口的 DHCP OFFER/ACK/NAK 报文,从而达到阻断非法 DHCP 服务器的目的。建议将连接 DHCP 服务器的端口设置为信任端口,其他端口设置为非信任端口。此外 DHCP Snooping 还会监听经过本机的 DHCP 数据包,提取其中的关键信息并生成 DHCP Binding Table 记录表,一条记录包括 IP、MAC、租约时间、端口、VLAN、类型等信息,结合 DAI(Dynamic ARP Inspection)可实现ARP防欺骗功能。 **作用:** 1.保证DHCP客户端从合法的DHCP服务器处获取IP地址 2.记录DHCP客户端IP地址与MAC地址的对应关系 ## 实训拓扑  实验所需设备: 环境:EVE 设备:2台普通 PC,1台二层交换机,1台三层交换机 ### 实训步骤 步骤1:基本配置。 SW1:配置接口管理IP地址,开启DHCP服务,创建DHCP地址池 ``` Switch>enable Switch#configure terminal Switch(config)#hostname SW1 SW1(config)#int e0/2 SW1(config-if)#no switchport //转为三层口 SW1(config-if)#ip address 192.168.1.254 255.255.255.0 SW1(config-if)#exit SW1(config)#service dhcp //开启DHCP服务 SW1(config)#ip dhcp pool gzccc //DHCP地址池名为gzccc SW1(dhcp-config)#network 192.168.1.0 255.255.255.0 //创建DHCP地址池 SW1(dhcp-config)#dns-server 8.8.8.8 //分配给客户端的DNS地址 SW1(dhcp-config)#default-router 192.168.1.254 //默认路由网关地址 SW1(dhcp-config)#end ``` SW2:开启DHCP Snooping功能,配置e0/2接口为可信任接口 ``` Switch>enable Switch#conf t Switch(config)#hostname SW2 SW2(config)#ip dhcp snooping //启用DHCP监听功能 SW2(config)#int e0/2 SW2(config-if)#ip dhcp snooping trust //配置本端口为信任端口 SW2(config-if)#end ``` VPC1、VPC2:设置自动获取IP地址   步骤2:在SW1、SW2测试验证。 //查看监听绑定表   最后修改:2022 年 05 月 19 日 © 允许规范转载 赞 如果觉得我的文章对你有用,请随意赞赏